首先,注释掉的 JavaScript 代码是存在安全问题的,因为这些代码可以被黑客利用来进行攻击。因此,我们需要小心处理这些注释掉的代码。下面是一些攻略:

首先,注释掉的 JavaScript 代码是存在安全问题的,因为这些代码可以被黑客利用来进行攻击。因此,我们需要小心处理这些注释掉的代码。下面是一些攻略:

1. 审查代码,删除无用的注释信息

我们应该定期地审查我们的代码,删除无用的注释信息。在代码中注释掉的代码可能是过时的,已被修复或已不再需要。除此之外,注释信息还可能包含敏感信息,比如数据库密码、API 密钥等等。

以下是一段含有注释代码的 JavaScript 代码示例:

function handleClick() {

// get user input

const input = document.getElementById('input').value;

// send input to server

// xhr.open('POST', 'http://server.com/api', true);

// xhr.setRequestHeader('Content-Type', 'application/json');

// xhr.send(JSON.stringify({ data: input }));

}

在这段代码中,注释掉的代码表示向服务器发送数据的代码段。如果攻击者知道这一段代码的存在,并能够访问网站,那么他们就可以构造一些恶意数据来向服务器发送请求。

2. 限制注释掉的代码的访问权限

如果注释掉的代码包含重要的逻辑或信息,我们应该限制它们的访问权限。比如,在一个命令行工具中,我们可以将注释掉的代码放到一个单独的文件中,然后在需要的时候再引用进来。在一个 Web 应用中,我们可以将注释代码放在一个不公开访问的目录中,例如 /secure 目录下,同时限制只有管理员才能访问这个目录。

以下是另一个 JavaScript 代码示例:

// authentication logic

// function authenticateUser(username, password) {

// const savedPassword = getPasswordFromDatabase(username);

// const hashedPassword = hashPassword(password);

// return savedPassword === hashedPassword;

// }

// user login

function handleLogin() {

const username = document.getElementById('username').value;

const password = document.getElementById('password').value;

// if (authenticateUser(username, password)) {

// // redirect to dashboard

// window.location.href = '/dashboard';

// }

}

在这种情况下,我们应该将鉴权逻辑放在一个私有的文件中,并确保只有授权用户可以访问。这样一来,攻击者就无法知道我们应用的安全机制,从而无法进行恶意操作。

本文标题为:不要小看注释掉的JS 引起的安全问题

- 301重定向html网页跳转代码实例 2023-10-27

- php – 我应该在我的数据库中使用哪种类型的html文本? 2023-10-25

- 详解CSS玩转图片Base64编码 2022-11-20

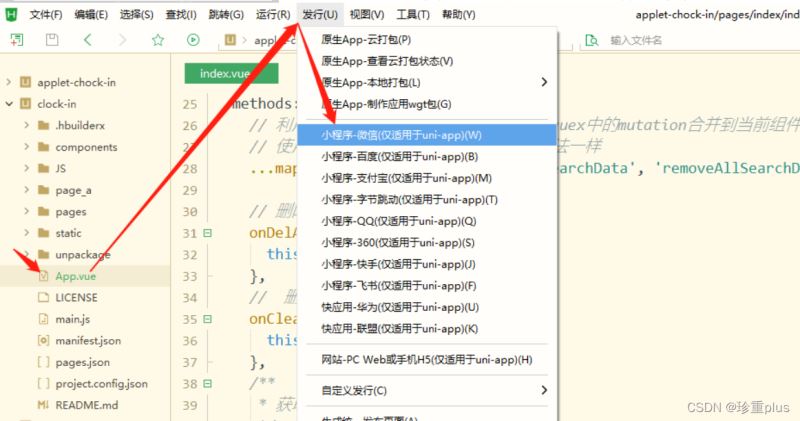

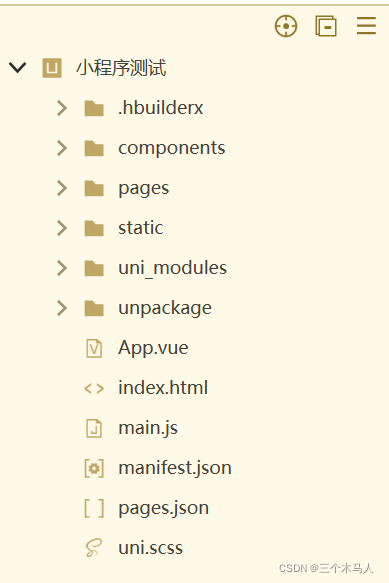

- uni-app配置APP自定义顶部标题栏设置方法与注意事 2022-08-30

- 基于HTML5的WebGL应用内存泄露分析 2023-10-25

- 使用JavaScript实现响应式计数器动画 2022-10-21

- layui数据表格搜索 2022-12-13

- 微信小程序多表联合查询的实现详解 2022-08-30

- HTML5 文件域+FileReader 分段读取文件并上传到服务 2022-09-16

- ajax实现服务器与浏览器长连接的功能 2022-12-15