JSP多种web应用服务器导致JSP源码泄漏漏洞,是一种常见的web应用安全问题。攻击者可以通过获取JSP源代码,了解网站的系统架构、数据库配置、代码逻辑等敏感信息,企图发起更加准确有效的攻击。

JSP多种web应用服务器导致JSP源码泄漏漏洞,是一种常见的web应用安全问题。攻击者可以通过获取JSP源代码,了解网站的系统架构、数据库配置、代码逻辑等敏感信息,企图发起更加准确有效的攻击。

攻击者可以通过以下几个步骤来利用“JSP多种web应用服务器导致JSP源码泄漏漏洞”完成渗透攻击:

-

发现漏洞:攻击者通过各种方式对目标网站进行框架探测,如果目标网站使用的是JSP语言,并且采用了某些web应用服务器(如Tomcat、Jetty、WebLogic、Jboss等)搭载,则进一步排查其是否存在JSP源码泄漏类漏洞。

-

获取源码:攻击者可以直接利用公开的工具、脚本,攻击成功之后自动获取目标站点的源码。如果获取不到,则攻击者会尝试在URL地址中添加一些特定的参数,从而获取指定的JSP页面。

-

识别信息:攻击者分析获取的源码,了解系统架构、数据库配置、代码逻辑等敏感信息,并初步判断是否有发起攻击的机会。

-

利用漏洞:攻击者利用识别到的漏洞,进行系统攻击。比如利用SQL注入漏洞,对数据库进行攻击;在此基础上,从数据库中获取一些敏感信息,比如用户名、密码、用户信息等;然后再进行下一步攻击,比如通过获取的用户名密码登录系统,获取更多的信息,或者对系统进行攻击等。

示例1:

某网站使用的是Tomcat应用服务器,攻击者通过扫描器发现Tomcat特性,故而尝试利用Tomcat漏洞获取JSP源码。攻击者于是运行了“Tomcat web.xml文件引发源码泄漏”漏洞利用工具,成功获取了目标站点的JSP源码,并开始分析其源码内容,找到了系统登录模块的SQL注入漏洞,后续则按照上述步骤进行进一步攻击。

示例2:

某个网站使用的是特定版本的WebLogic Server 12.1.2,攻击者通过扫描器发现该应用服务器特性,故而尝试利用WebLogic漏洞获取JSP源码。攻击者于是使用“WebLogic T3协议漏洞”获取JSP源码,成功获取目标站点的JSP源码,并进一步研究源代码具体的构成和设计,发现系统中存在SSRF漏洞,于是利用该漏洞进一步攻击。

本文标题为:JSP多种web应用服务器导致JSP源码泄漏漏洞

- 详解Java中的OkHttp JSONP爬虫 2023-03-07

- SpringBoot拦截器的使用介绍 2023-08-10

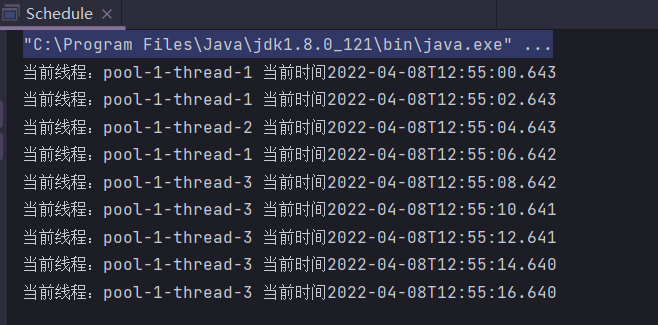

- Java线程池并发执行多个任务方式 2023-04-17

- Java使用HttpClient详细示例 2023-08-10

- apache .htaccess文件详解和配置技巧总结 2023-12-10

- 详解RabbitMq如何做到消息的可靠性投递 2023-05-13

- Java OkHttp框架源码超详细解析 2023-07-01

- java中有关构造方法中的输出 2023-06-30

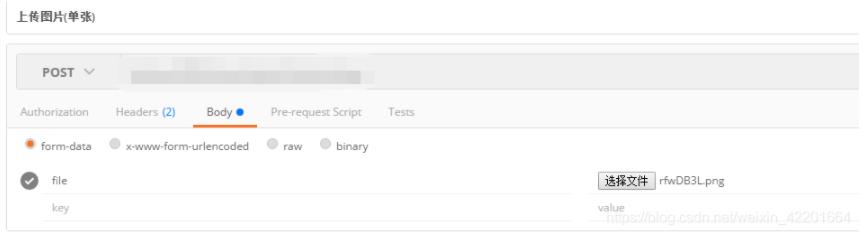

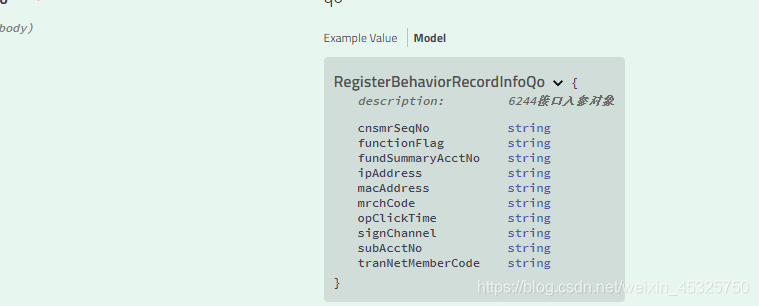

- 利用SpringMVC接收复杂对象和多个文件(前端使用JQuery) 2023-06-23

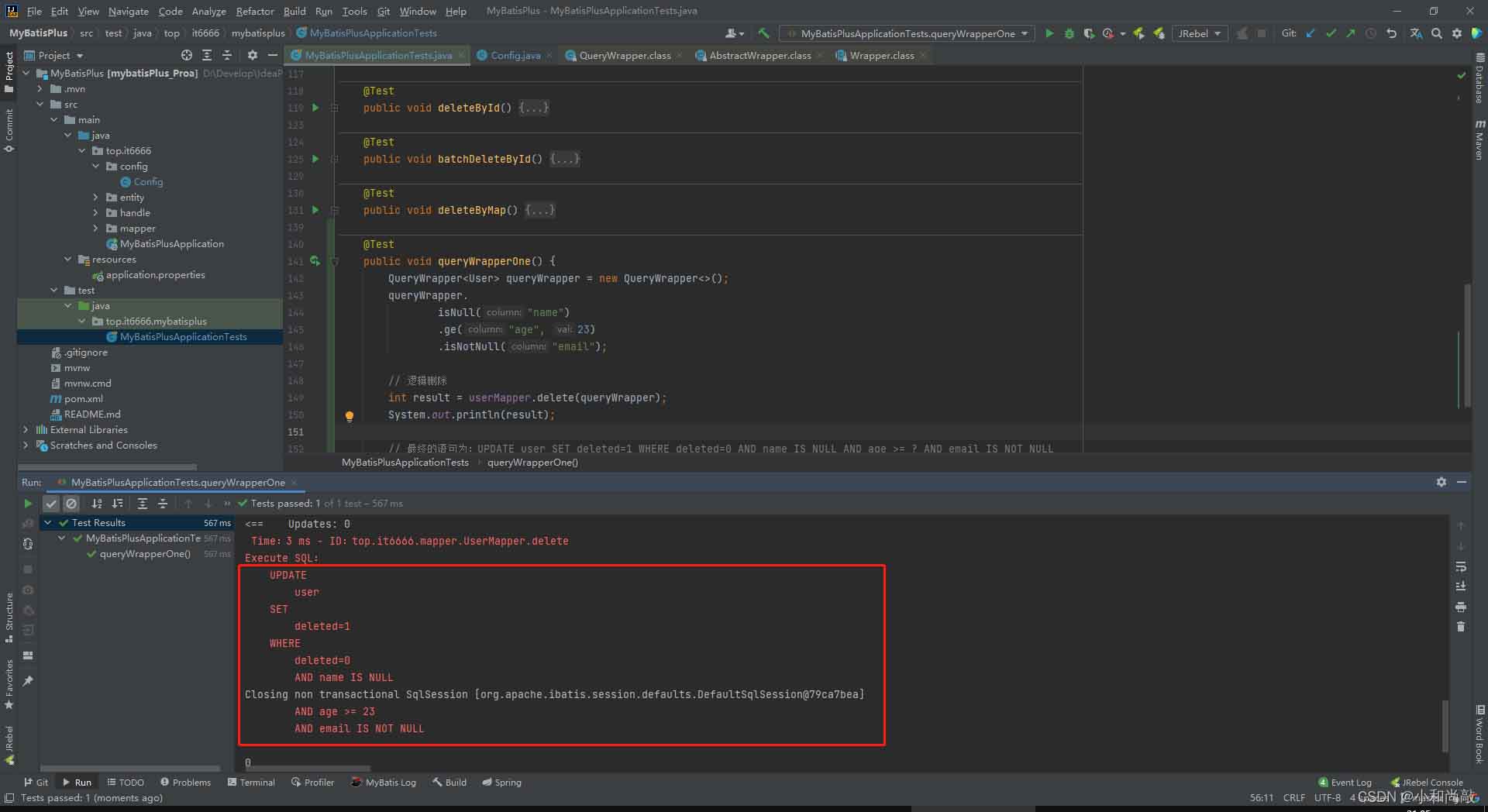

- mybatis plus实现分页逻辑删除 2022-11-16