首先,需要注意的是,编写和传播木马代码是违法的,本文仅用于学习和研究用途。

首先,需要注意的是,编写和传播木马代码是违法的,本文仅用于学习和研究用途。

JSP一句话木马是一种常见的web后门,可以通过在服务器上运行的JSP文件中注入一段恶意代码的方式,让攻击者可以远程控制服务器,获取敏感信息等。以下是攻击过程的详细说明:

-

扫描漏洞:攻击者扫描要攻击的目标服务器,尤其是针对常见的web应用程序,如JavaWeb开发中常用的Tomcat容器等。扫描的主要目的是发现可利用的漏洞。

-

利用漏洞:攻击者通过扫描发现目标服务器存在漏洞后,利用漏洞进入服务器。比如,如果服务器开启了调试模式,并且配置不当导致系统漏洞,攻击者可以通过调用无法被正确验证的JSP代码,以身份认证的方式获得服务器权限。

-

注入木马:攻击者进入服务器后,可以将JSP一句话木马代码嵌入到服务器的某个目录下,以确保木马可以被执行。木马代码可以放到JSP文件的末尾,或者通过如XMLHttpRequest等技术方式间接调用。

-

连接木马:当攻击者成功注入木马后,可以使用web浏览器等客户端访问木马文件,以进行远程控制。对于JavaWeb开发中的Tomcat容器,攻击者可以通过在Tomcat管理界面中确保目标机器已配置好管理用户和密码,以获得服务器的完全控制权,例如查看服务器WEB-INF目录下的所有文件。

以下是两个示例:

代码示例1:

<%

out.print("Hello World!");

%>

这段代码实际上是一个简单的JSP文件,其中<% %>标记中间的代码片段被称为脚本。攻击者可以修改这段代码,将JSP一句话木马代码或其他可执行代码插入到脚本中,以控制目标服务器。

代码示例2:

<%

request.setCharacterEncoding("GBK");

String cmd = request.getParameter("cmd");

Process process = Runtime.getRuntime().exec(cmd);

%>

这个示例实现了远程执行命令的功能。攻击者可以在JSP文件中修改其中的命令代码,使其在程序中运行。当客户端的浏览器请求这个JSP文件时,木马会执行这些命令并将结果返回给客户端,实现了控制目标服务器的功能。

需要注意的是,以上示例仅供学习和研究用途,不得用于非法目的。

本文标题为:JSP一句话木马代码

- Java实现简易计算器(逆波兰表达式) 2023-03-15

- JPA多数据源分布式事务处理方案 2022-10-24

- Java详解entity转换到vo过程 2023-01-24

- Java中实现将jar包内文件资源释放出来 2023-04-17

- 使用注解解决ShardingJdbc不支持复杂SQL方法 2023-05-18

- Java中String和StringBuffer及StringBuilder 有什么区别 2023-01-08

- Mybatis如何通过出入Map参数作为条件进行查询 2023-02-04

- Springboot迁移到Micronaut实现过程详解 2023-07-15

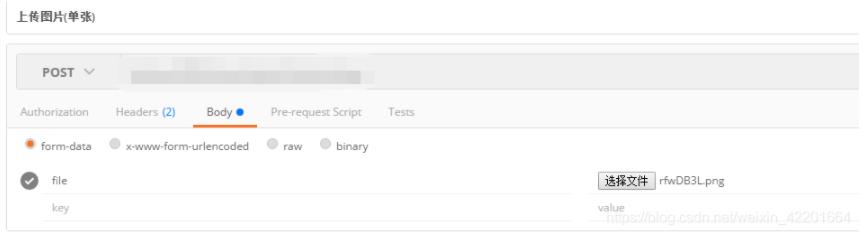

- 基于SpringBoot实现图片上传及图片回显 2023-04-23

- 关于properties配置文件的加密方式 2023-06-23